Meltdown & Spectre son los bugs mas severos que fueron encontrados hasta el momento. Sus implicancias son tremendas ya que afectan tanto a dispositivos Android como iPhone, computadoras PC con Windows y MacOS y por supuesto Linux. Básicamente, cualquier dispositivo de hoy que tenga un procesador Intel, ARM o AMD puede presentar dichos bugs. bug de Meltdown

Qué es exactamente todo esto?

Meltdown es un bug que se refiere específicamente a un fallo en el diseño de los procesadores de Intel, particularmente con la unidad de ejecución especulativa fuera de orden que se encarga de almacenar en el cache el contenido de la memoria de un proceso para precedir su comportamiento. El problema radica en que la información que se almacena en el cache puede ser leida a través de un exploit por otro proceso, rompiendo así la protección máxima del kernel.

Esto podría permitir que un atacante espiara los procesos que se corren en un sistema operativo y es mucho peor si se trata de una PC que alberga muchas maquinas virtuales.

El problema es parte de la ecuación, ya que involucra ademas a Spectre afectando a las plataformas ARM y AMD.

Estos bugs grandes fueron descubiertos por el equipo de Google Project Zero y los principales fabricantes de CPUs fueron advertidos 6 meses antes.

Las variantes de estos bugs se conocen como CVE-2017-5715 , CVE-2017-5753 y CVE-2017-5754. Para mas información pueden leer la información publicada por Project Zero.

Hablando más técnicamente

Para el interesado en el tema, meltdown muestra como la función de ejecución especulativa que es la que permite al procesador predecir la siguiente ejecución, se ve perturbada en la forma en que su estado se puede detectar. Si se mide con cuidado cuanto tarda una operación para ejecutarse, se pueden usar estos tiempos para ver los posibles procesos y así inferir propiedades de otros procesos, o incluso el kernel del sistema operativo o una maquina virtual.

Esta filtración de información se puede usar luego para por ejemplo, crear código Javascript malicioso en un browser y así robar claves. También se puede usar en combinación con otros para aumentar el riesgo de seguridad en una PC determinada.

Procesadores Intel afectados

Meltdown afecta a todos los procesadores de Intel fabricados desde 1995 !. Esto quiere decir que casi seguro, si tu PC tiene un procesador Intel, seguramente estará siendo afectada por este bug.

A continuación, el listado completo de los procesadores afectados, segun Intel:

- Intel® Core™ i3 processor (45nm and 32nm)

- Intel® Core™ i5 processor (45nm and 32nm)

- Intel® Core™ i7 processor (45nm and 32nm)

- Intel® Core™ M processor family (45nm and 32nm)

- 2nd generation Intel® Core™ processors

- 3rd generation Intel® Core™ processors

- 4th generation Intel® Core™ processors

- 5th generation Intel® Core™ processors

- 6th generation Intel® Core™ processors

- 7th generation Intel® Core™ processors

- 8th generation Intel® Core™ processors

- Intel® Core™ X-series Processor Family for Intel® X99 platforms

- Intel® Core™ X-series Processor Family for Intel® X299 platforms

- Intel® Xeon® processor 3400 series

- Intel® Xeon® processor 3600 series

- Intel® Xeon® processor 5500 series

- Intel® Xeon® processor 5600 series

- Intel® Xeon® processor 6500 series

- Intel® Xeon® processor 7500 series

- Intel® Xeon® Processor E3 Family

- Intel® Xeon® Processor E3 v2 Family

- Intel® Xeon® Processor E3 v3 Family

- Intel® Xeon® Processor E3 v4 Family

- Intel® Xeon® Processor E3 v5 Family

- Intel® Xeon® Processor E3 v6 Family

- Intel® Xeon® Processor E5 Family

- Intel® Xeon® Processor E5 v2 Family

- Intel® Xeon® Processor E5 v3 Family

- Intel® Xeon® Processor E5 v4 Family

- Intel® Xeon® Processor E7 Family

- Intel® Xeon® Processor E7 v2 Family

- Intel® Xeon® Processor E7 v3 Family

- Intel® Xeon® Processor E7 v4 Family

- Intel® Xeon® Processor Scalable Family

- Intel® Xeon Phi™ Processor 3200, 5200, 7200 Series

- Intel® Atom™ Processor C Series

- Intel® Atom™ Processor E Series

- Intel® Atom™ Processor A Series

- Intel® Atom™ Processor x3 Series

- Intel® Atom™ Processor Z Series

- Intel® Celeron® Processor J Series

- Intel® Celeron® Processor N Series

- Intel® Pentium® Processor J Series

- Intel® Pentium® Processor N Series

Si tienes un Pentium 3 estarás seguro, un panorama para nada optimista.

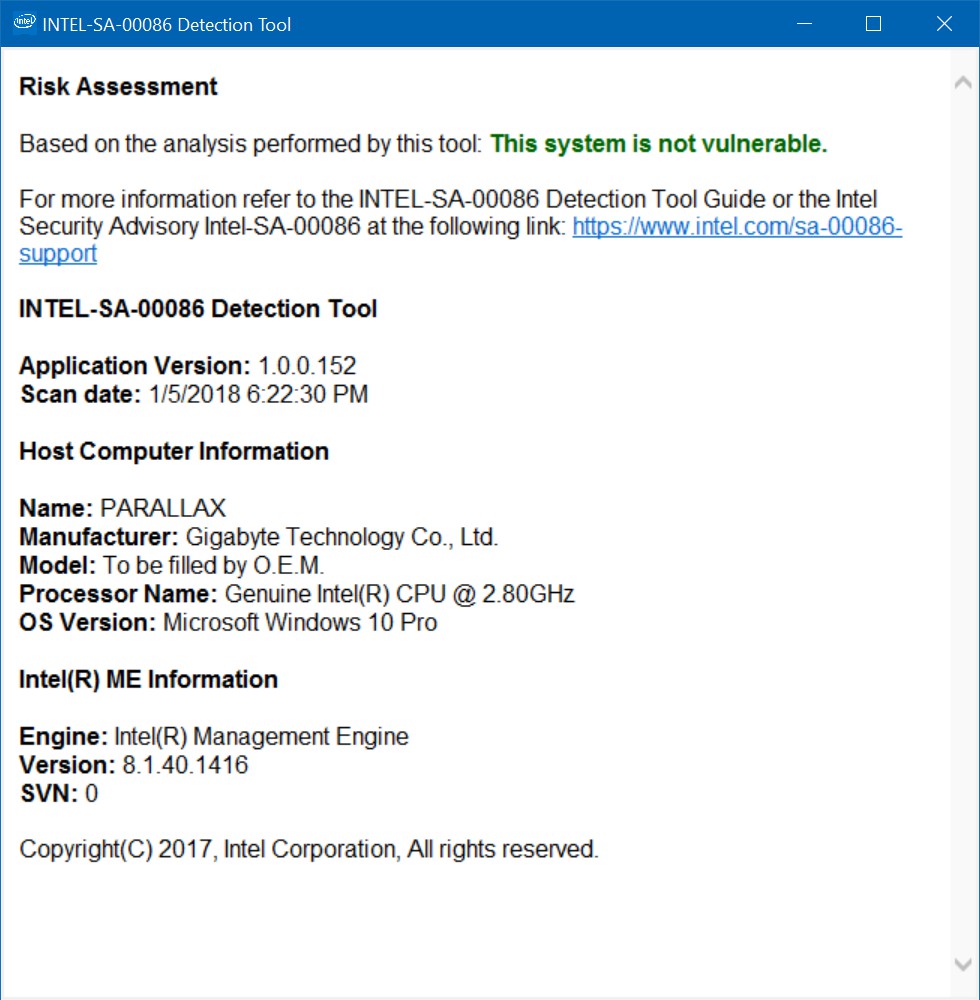

Cómo sé si mi sistema es vulnerable?

Existe una forma muy rápida de saber si tu sistema puede llegar a ser vulnerable y es a través de la aplicación oficial de Intel para detectar la presencia del bug.

Una vez en la pagina de Intel, podrán descargar el ejecutable, tanto de Linux como Windows. Si se trata de una PC de escritorio, busca el ejecutable dentro de la carpeta llamada DiscoveryTool.GUI

Cómo protegerme

Existen dos maneras por las cuales se puede proteger un sistema contra esta vulnerabilidad.

- A través de una actualización de kernel de tu sistema operativo

- A través de la interface de IME (Intel Management Engine)

La forma mas efectiva es a través de la interface de manejo de Intel conocida como IME, ME o TXE. Esta interface acepta actualizaciones de micro-codigo de CPU y le permiten recibir una actualización de firmware que afecta directamente al CPU. Es la forma mas segura y no requiere actualización forzada del sistema operativo.

Dirigete a está pagina para descargar del sitio oficial del fabricante, la versión de actualización correspondiente a tu motherboard.

Sin embargo, el modelo de Intel Management Engine es reciente y no está disponible en procesadores mas antiguos tales como Core 2 Duo, Core 2 Quad, Xeon X5650 por nombrar algunos. En este tipo de casos, es obligatorio actualizar el sistema operativo a la última versión.

En el caso de Windows 10, la actualización que se ocupa específicamente de este bug es la llamada 2018-01 y corresponde al KB4056892. Instalando esta actualización tendrás el sistema operativo protegido contra este bug.

Si tu sistema es algo viejo y no dispone de la interface IME para recibir actualizaciones de firmware, la aplicación de Intel puede llegar a indicarte que el sistema esta vulnerable pero eso no implica que lo esté, solo que no le es posible recibir actualizaciones via firmware.

Status: Detection Error: This system may be vulnerable, either the Intel(R) MEI/TXEI driver is not installed (available from your system manufacturer) or the system manufacturer does not permit access to the ME/TXE from the host driver.

Tengo linux, cómo hago?

Con Linux es bastante sencillo. Si tu distro está basada en Debian solo debes ejecutar el comando apt-get update. Si tienes alguna basada en red hat como CentOS simplemente ejecuta el comando yum update para recibir la última versión del kernel. No olvides reiniciar el servidor o PC una vez que esté instalado.

Cómo afectará mi performance?

Todavía nadie sabe con absoluta exactitud como afectará la performance general del sistema pero si Intel se anima a escribir frases como «muy poco» o «casi negligible» que no es lo mismo que 0, quiere decir que deberás esperar una ligera pérdidad de performance, producto de aplicar el parche.

Los procesadores AMD se salvan de Meltdown

Por el momento, AMD asegura que no está siendo afectado por el bug de Meltdown debido a la forma en que sus chips fueron desarrollados, de todas formas, tanto AMD como ARM pueden ser susceptibles a ataques provocados por Spectre. AMD dice que sus chips tienen casi cero chances de ser atacados por meltdown, lo cual, reconfortará a mas de un fan, de hecho, Linus decidió no implementar el parche del kernel de Linux si se detecta un procesador AMD, indicando que cláramente este problema es especifico al hardware Intel. Para los que tenemos Intel, la situación es completamente diferente.

Para más información sobre Meltdown y Spectre pueden dirigirse al sitio oficial aquí.

me sale que mi equipo con un 3770k no es vulnerable, entonces no necesito el parche de windows ni la actualización del me del board?

https://uploads.disquscdn.com/images/fe2677cbdb42f62cc60a03d5ffe88c1bfe54b07ed690c787376ab062703d9f46.png