Hoy vamos a evaluar un producto que puede resultar extremadamente interesante tanto para tu casa como para una pequeña empresa. Se trata del siguiente paso en Firewall / UTM de internet.

Sophos es una compañia que se dedica a vender productos de seguridad para internet, en forma de Routers y Software que funcionan a modo de UTM. Las soluciones de Sophos son muy variadas y muchas implican hardware diseñado desde su base para trabajar como firewall mientras que también se ofrecen versiónes de software que pueden adaptarse ya sea a servidores dedicados o maquinas virtuales en VMWare o Hyper-V.

Que es XG Firewall?

En esta ocasión, vamos a evaluar la próxima versión de su Firewall y UTM mas popular, el XG Firewall en su versión Home, o sea, gratuita, que es el reemplazo del tan viejo y querido Sophos UTM. XG Firewall es en su escencia un UTM, que viene de las siglas Unified Threat Management. Básicamente es un software empaquetado que viene con una solución de Gateway, Firewall, Routing, Bandwidth Management, Web Filtering y mucho mas, que te permitirá tener una central que haga de muro a tu conexión a internet para poder filtrar, routear y administrar tu red interna con mayor facilidad, ideal para filtrar contenido web, limitar velocidades de descarga en tu red interna e incluso fijar horas de navegación permitidas dentro de tu pequeña organización o casa.

Sophos UTM vs XG Firewall

XG Firewall Home es una versión casera que no lleva limitaciones en la cantidad de conexiones, como su hermano menor lo hacía, sinó que impone limites en la cantidad de recursos que utilizará del sistema. XG Firewall Home soporta hasta un máximo de 4 cores y hasta 6GB de RAM en tu maquina virtual, esto quiere decir que aún si lo instalas en una VM con mas capacidad, XG Firewall Home no lo usará.

Según nuestros cálculos, esta limitación no es menor, en absoluto, ya que con semejantes especificaciones XG Firewall está mas que capacitado para manejar conexiones de 100Mbits con mas 100 o 150 clientes simultaneos sin traspirar, con lo cual, se puede usar incluso en tu propia empresa pequeña si lo que quieres es tener un buen firewall que a su vez funcione de plataforma de routing y manejo de toda tu red.

Sophos UTM es el hermano menor al cual XG Firewall viene a reemplazar, esta versión anterior no llevaba limitaciones de recursos de VM pero si te permitía un maximo de 150 conexiones. Con los limites que llevan ambas distribuciones de UTM, XG Firewall es mas potente y mas reciente.

En ambas versiones, se puede usar la licencia Home lo que quiere decir que no debes pagar por el software, percibiendo estas limitaciones antes mencionadas. Si ya eres miembro de Sophos UTM puedes migrar fácilmente a XG Firewall sin costo creando una nueva licencia en su sitio web. Si quieres probar XG Firewall por primera vez, lo puedes hacer directamente también generando una licencia en su sitio web que te será enviada a tu e-mail.

Instalación

Para poder instalar XG Firewall necesitas, ante todo, una PC con virtualización. Para este analisis vamos a utilizar nuestro servidor de oficina con Windows 10, en el, utilizamos la versión gratuita de Hyper-V que viene incluída en todos los Windows 10 Pro del mercado.

XG Firewall se puede crear en una maquina virtual Generación 1 de Hyper-V, no intentes Generación 2 con UEFI porque no funcionará.

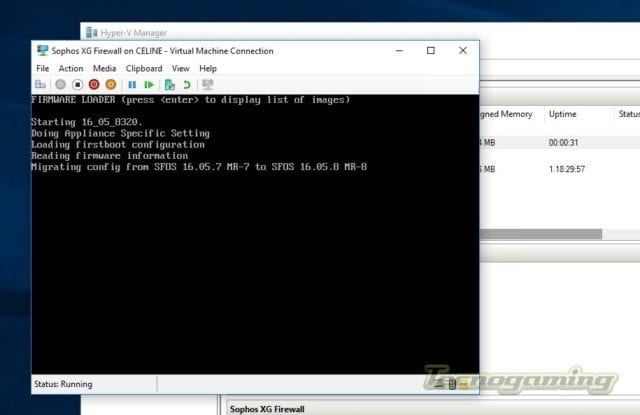

Debido a que XG Firewall opera como una maquina virtual cerrada, su firmware carga de manera muy diferente a como lo hacía Sophos UTM que era básicamente un linux con software cargado encima. En el caso de XG Firewall la imagen se carga como un firmware desde una unidad de disco virtual separada de la unidad de trabajo. Esta viene contenida en dos discos virtuales, uno de firmware y otro de datos que es la que XG Firewall utilizará para cache y log. Ambas unidades deben ser montadas en tu maquina virtual y viene listo para funcionar sin requerir instalación especifica.

Debido a que XG Firewall opera como una maquina virtual cerrada, su firmware carga de manera muy diferente a como lo hacía Sophos UTM que era básicamente un linux con software cargado encima. En el caso de XG Firewall la imagen se carga como un firmware desde una unidad de disco virtual separada de la unidad de trabajo. Esta viene contenida en dos discos virtuales, uno de firmware y otro de datos que es la que XG Firewall utilizará para cache y log. Ambas unidades deben ser montadas en tu maquina virtual y viene listo para funcionar sin requerir instalación especifica.

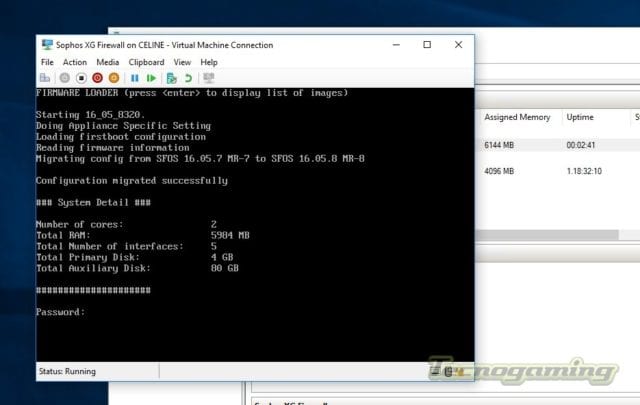

Una vez que la imagen bootea apropiadamente en nuestra VM, vemos los recursos asignados de la VM y ya estamos listos para ingresar desde el panel de control.

Una vez que la imagen bootea apropiadamente en nuestra VM, vemos los recursos asignados de la VM y ya estamos listos para ingresar desde el panel de control.

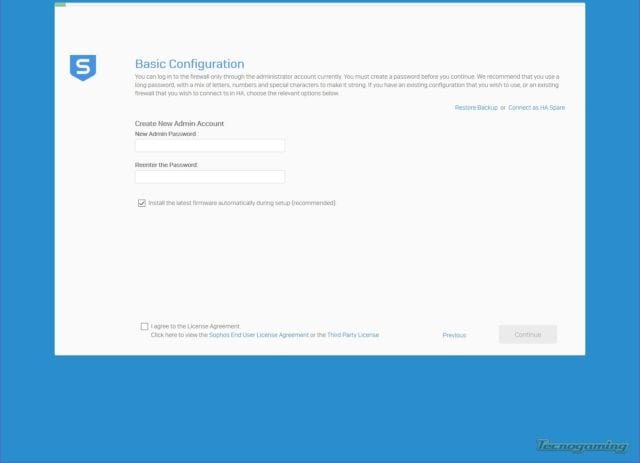

Si has definido apropiadamente las placas de red virtuales, podrás ver en la primer eth0 desde tu browser, el menu de configuración. Es absolutamente necesario incluir como segunda ethernet la conexión a internet para poder activar el producto antes de usarlo.

Si has definido apropiadamente las placas de red virtuales, podrás ver en la primer eth0 desde tu browser, el menu de configuración. Es absolutamente necesario incluir como segunda ethernet la conexión a internet para poder activar el producto antes de usarlo.

Configuración

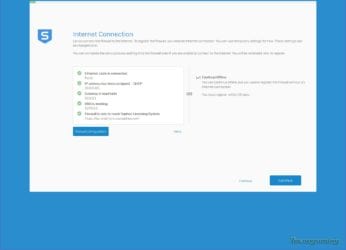

El menu de configuración nos lleva primero a definir las placas de red virtuales para asegurar la conexión a internet y area local.

Una vez definido esto, procedemos a finalizar la instalación.

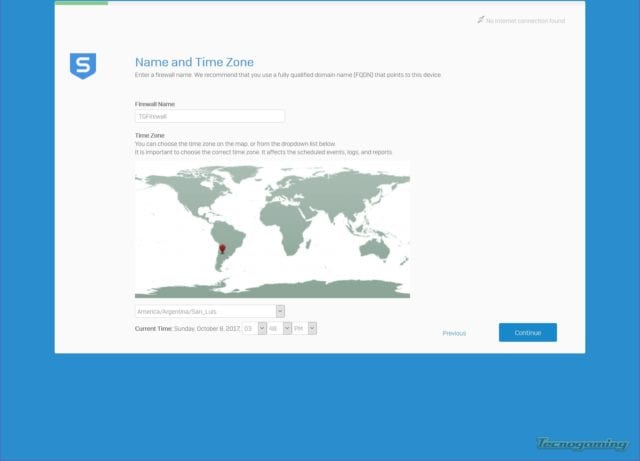

Elegimos la región

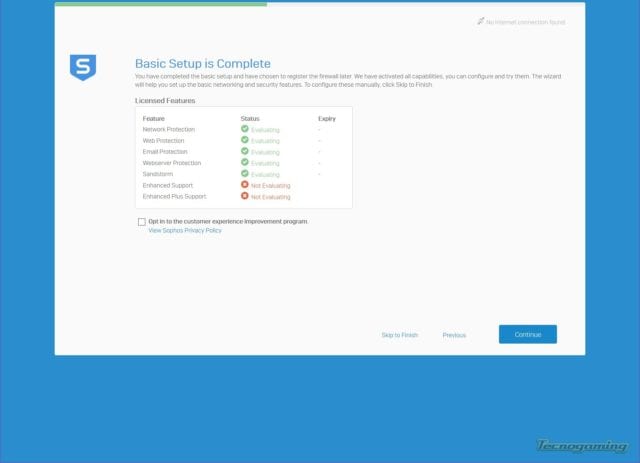

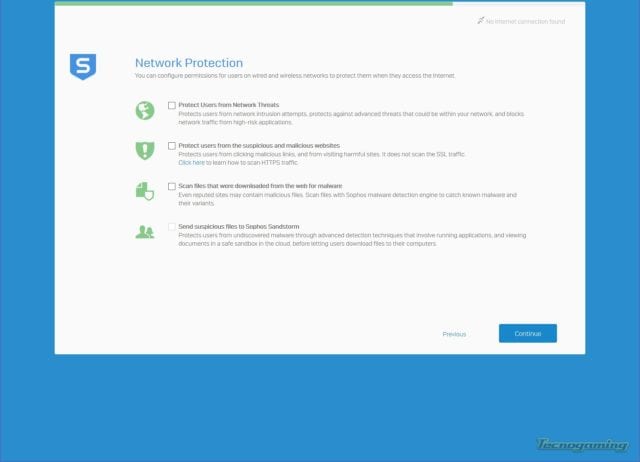

Nuestra suscripción gratuita nos da acceso a los siguientes servicios, dejando de lado Sandstorm, la herramienta de alerta online de peligros.

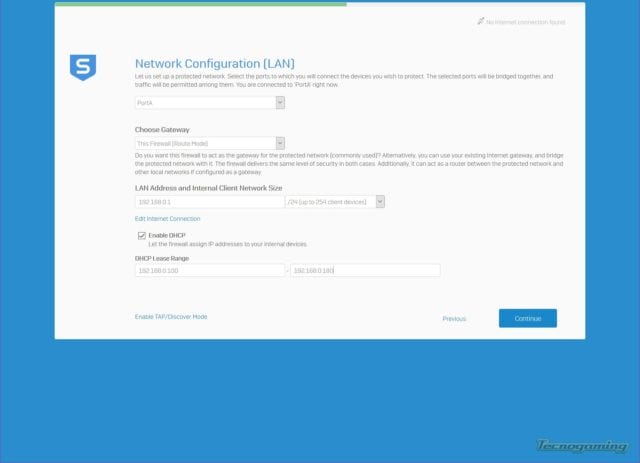

Ahora configuramos la Red Local y Gateway de Internet.

Es recomendable desactivar todas estas opciones al comienzo, para configurarlas comodamente después.

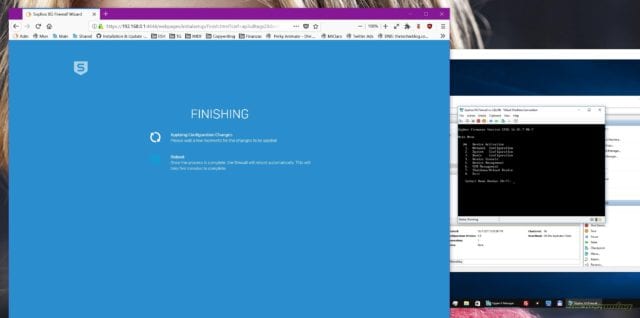

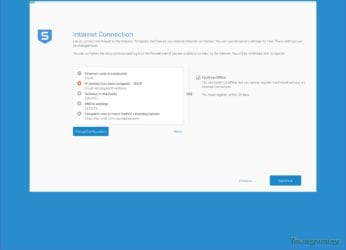

Una vez que finalice la instalación, vamos a activar el producto.

Una vez que finalice la instalación, vamos a activar el producto.

Cuando el producto se encuentra activado, XG Firewall ya está listo para usar, vamos a poder configurarlo a nuestro gusto en la interface web. En este paso recomendamos crear un Snapshot de tu VM con la etiqueta «finished setup» o algo similar que te permita identificar al software como recien instalado. Para poder volver atrás en caso de que ocurra algun problema.

La estupenda Interface

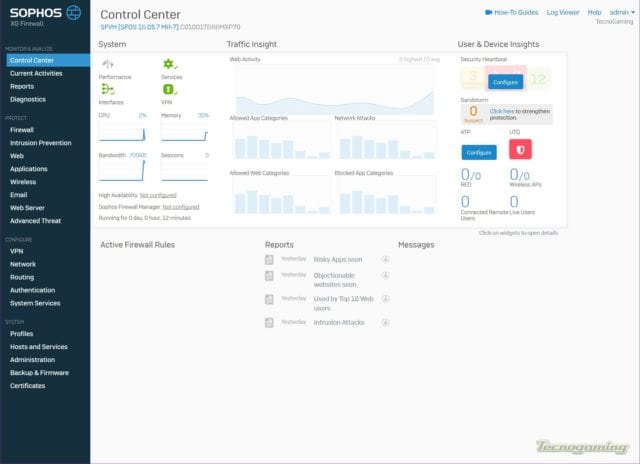

Sophos XG Firewall Home lleva la misma interface que la pieza de hardware real que Sophos vende en el mercado, que ahora corre dentro de tu maquina virtual, con los mismos beneficios, salvo por la falta de algunos servicios que solo están presentes en la versión de pago.

La interface es un gran paso en comparación con Sophos UTM y es muy facil y accesible, teniendo en su panel principal un detalle de la actividad web, los servicios, reportes de filtros de web y ataques como así también un resumen de su Performance e interfaces.

La interface es un gran paso en comparación con Sophos UTM y es muy facil y accesible, teniendo en su panel principal un detalle de la actividad web, los servicios, reportes de filtros de web y ataques como así también un resumen de su Performance e interfaces.

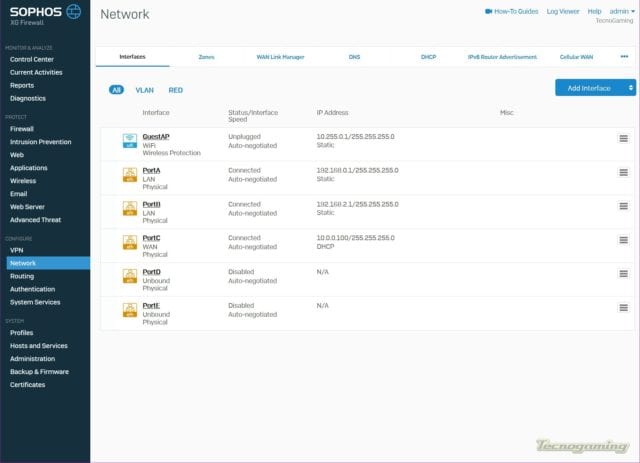

En el menu de Network podremos establecer el tipo conexion de cada interface de red, pudiendo incluso usar multiples conexiones de internet (aka multiwan) para poder rutearlas a gusto. Por defecto, XG Firewall tiene 2 modos de operación para multiwan:

En el menu de Network podremos establecer el tipo conexion de cada interface de red, pudiendo incluso usar multiples conexiones de internet (aka multiwan) para poder rutearlas a gusto. Por defecto, XG Firewall tiene 2 modos de operación para multiwan:

- Multiwan definida por weight

- Routing a una WAN específica

A diferencia de Sophos UTM que permitía armar grupos de WAN para que el routing se realice a ciertos grupos, esto no es posible en XG Firewall que acepta o bien balancear la carga a través de todos los enlaces definiendo el «peso» de cada enlace en la configuración de WAN Link o bien ruteando específicamente a uno de los enlaces. Los grupos no son posibles, sin embargo, donde XG Firewall supera ampliamente a Sophos UTM es en el manejo granular de cada conexión en donde podremos movernos por Routing o por Firewall Routing (o ambas), dándole la posibilidad de definir incluso reglas de routing basadas en horas del dia.

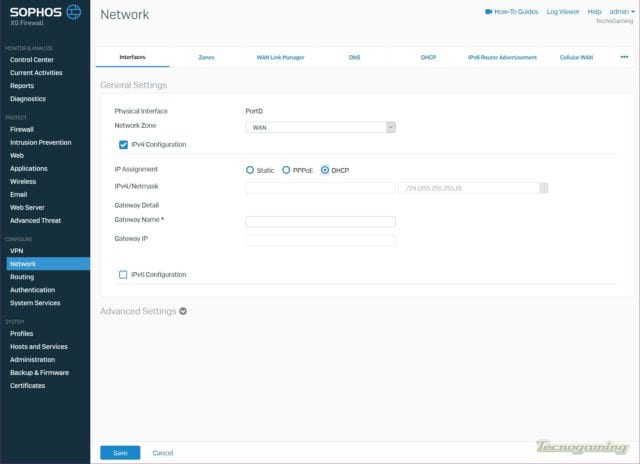

La definición de puertos WAN permite configurarlos como DHCP, Estático o bien PPPoE, permitiendo que todos los tipos de conexión a internet mas comunes sean soportados.

La definición de puertos WAN permite configurarlos como DHCP, Estático o bien PPPoE, permitiendo que todos los tipos de conexión a internet mas comunes sean soportados.

Routing via Firewall, lo mejor de XG

Si lo que queremos, por el contrario es establecer reglas de routing por horarios, podremos dejar totalmente fuera el menu Routing y dirigirnos directamente al menu Firewall para crear reglas basadas en horarios, de esta forma, podremos indicarle a XG Firewall que a determinadas horas del dia, la conexión se realice por una interface y a otras horas, por otra. También podremos establecer reglas de Traffic Shapping que aparenta funcionar muchisimo mejor que en su versión anterior en Sophos UTM al poder aplicar reglas de limitación de ancho de banda basadas en ciertos horarios y con ciertas prioridades de tráfico.

Por ejemplo, si tus horarios clave son de 1pm a 6pm, podras limitar tu conexion hogareña en ese horario a un máximo de 2Mbit para dejar tu conexión de trabajo sin limitación y luego eliminar esta limitación pasado el horario laboral. También podremos usar el routing via firewall para crear horarios de navegación.

Web Filtering mejorado

Uno de los peores problemas que presentaba Sophos UTM era en su web filtering, un manejo de tráfico basado en Squid que permitía definir reglas para visitas a ciertos sitios web o bien filtrar (bloquear) sitios dudosos o con contenido no deseado. El problema de Sophos UTM es que incluía dichas reglas en los servers de sophos y esto provocaba que cada acceso a internet tenga que conectar primero con los servers de Sophos y luego verificar si dicha web estaba en las reglas de permitido o no. Esto creaba latencias, navegación lenta y te obligaba a utilizar hacks para descargar dichas listas en tu instalación local.

Con XG Firewall nada de esto ocurre ya que todas las reglas de navegación vienen incluídas en el mismo firmware (imagen) del software, por lo tanto, la navegación es rápida y no sufre de altibajos como antes. Por otra parte, las reglas se aplican de manera muy sencilla y basta con marcar el boton de perfil «anti pornografía» para que se aplique de inmediato. Si lo que quieres es agregar estas reglas en tu filtro, solo debes dirigirte a Firewall y agregarle, ademas de las reglas de navegación y ancho de banda, Web Filtering.

Es tan facil de usar y funciona de manera tan eficiente que da gusto.

Conclusión

XG Firewall es una excelente adición a los Firewall / UTM que hay en el mercado y nos atreveríamos a decir que es uno de los mejores del momento sinó el mejor. Ha superado ámpliamente a Sophos UTM, que si bien sigue siendo actualizado, ya lleva una versión de kernel de linux vieja y no podrá competir con las futuras mejoras que se le realizarán a XG Firewall. Las limitaciones para la versión de Hogar son extremadamente ligeras y el software es tan bueno, al poder permitir su conexion con otros servers de XG Firewall y mantener una estructura centralizada, que hacen que sea además una excelente opción para Empresas.

Buenas tardes estimado senior podria usted facilitarme el link ya con la iso descargada porfavor, resulta que desde la pagina oficina, no puedo descargarla, gracias